Passwort-Mutation: Regeln für Wörterbuchangriffe in Passcovery

Die Passwort-Mutation transformiert Wörter aus einem Wörterbuch (einer Textdatei mit Basis-Passwörtern) automatisch nach vordefinierten Regeln. Die Software ändert Groß-/Kleinschreibung, hängt Zahlen an, ersetzt Buchstaben durch Symbole und testet jede Variante. Das funktioniert um ein Vielfaches schneller als reines Brute-Force.

Video-Demo: Sehen Sie, wie die Software das Passwort B@seb@!!99 findet, das aus dem Wort baseball abgeleitet wurde:

Bestimmt haben Sie diesen schlechten Ratschlag schon gehört: „Ersetzen Sie Buchstaben durch Symbole, fügen Sie ein paar Zahlen hinzu, und Sie haben ein sicheres Passwort." Nein, das funktioniert nicht. Software zur Passwortwiederherstellung wendet genau diese Transformationen automatisch auf Millionen von Wörterbuchwörtern an.

Stellen Sie es sich so vor: Mutation funktioniert wie ein Barista mit einem einfachen Espresso: Aus einer Basiszutat werden Dutzende Getränke. Espresso + Milch = Latte. Espresso + Schaum = Cappuccino. Espresso + Sahne + Sirup = Spezialität mit Geschmack. Die Software macht dasselbe: Sie nimmt das Wort „password" und erstellt Password, password123, p@ssw0rd. Eine Basis – Hunderte Varianten zum Testen.

Was ist Passwort-Mutation und wie funktioniert sie?

Die Software nimmt ein Wort, wendet eine Transformationsregel an und generiert einen Kandidaten zum Testen. Zum Beispiel: Das Wort password + Regel .c99 (ersten Buchstaben großschreiben + „99" anhängen) = Password99. Das nennt man einen regelbasierten Angriff – einen Wörterbuchangriff mit Transformationsregeln.

Das Prinzip ist einfach: Mutation erweitert Ihr Wörterbuch, ohne dessen Größe zu erhöhen. Anstatt 10 Millionen fertige Passwörter zu speichern, behält die Software 10.000 Basiswörter und einen Regelsatz. Die Regeln generieren Varianten on-the-fly – das ist die Kandidatengenerierung.

So sieht der Prozess aus:

| Quellwort | Regel | Ergebnis | Was passiert |

|---|---|---|---|

| password | .c |

Password | Ersten Buchstaben großschreiben |

| password | .u |

PASSWORD | Alle Buchstaben in Großbuchstaben |

| password | .c.sa@.so0 |

P@ssw0rd | Großschreiben + a→@ ersetzen, o→0 |

| password + protect + your + privacy | $w$x$y$z |

passwordprotectyourprivacy | Vier Wörter verketten |

| password + protect + your + privacy | $w.c($x.c($y.c($z.c))) |

PasswordProtectYourPrivacy | Vier Wörter verketten + jedes großschreiben |

Jede Regel ist eine Transformationsanweisung. Passcovery, Hashcat und John the Ripper verwenden alle eine Makrosprache zur Definition von Regeln. Der Modifikator .l wandelt Buchstaben in Kleinbuchstaben um, .R kehrt das Wort um.

Warum funktioniert das? Mutation erfindet keine Wörter – sie ahmt menschliches Verhalten nach. Und Menschen sind vorhersehbar:

Laut NIST-Daten entwickeln 82 % der Nutzer Kombinationen wie Password123!, wenn sie ein „komplexes Passwort" erstellen sollen.

Wenn Sie sich an die Struktur Ihres Passworts erinnern – das Basiswort, hinzugefügte Zahlen, Buchstabenersetzungen – findet Mutation es in Minuten. Für wirklich zufällige Kombinationen funktioniert ein Maskenangriff oder Brute-Force besser.

Was sind die häufigsten Mutationsregeln?

Vier Muster decken 70–80 % der realen Passwörter ab: Leet-Speak, Groß-/Kleinschreibung, Zahlenanhängen und Wortkombinationen. Die Software prüft diese zuerst.

| Muster | Was es macht | Beispielregel |

|---|---|---|

| Leet-Speak (Buchstaben-Symbol-Ersetzung) | Ersetzt Buchstaben durch ähnlich aussehende Zeichen: a→@, e→3, i→1, o→0, s→$ | .sa@.se3 |

| Groß-/Kleinschreibung | Ändert die Schreibweise: ersten Buchstaben großschreiben, alles groß, Schreibweise umkehren | .c, .u, .t |

| Zahlen | Hängt Jahre, Daten, Sequenzen an: 123, 2024, 1990 | $1$2$3 |

| Kombinator | Verkettet zwei oder drei Wörter aus verschiedenen Wörterbüchern | $w$x |

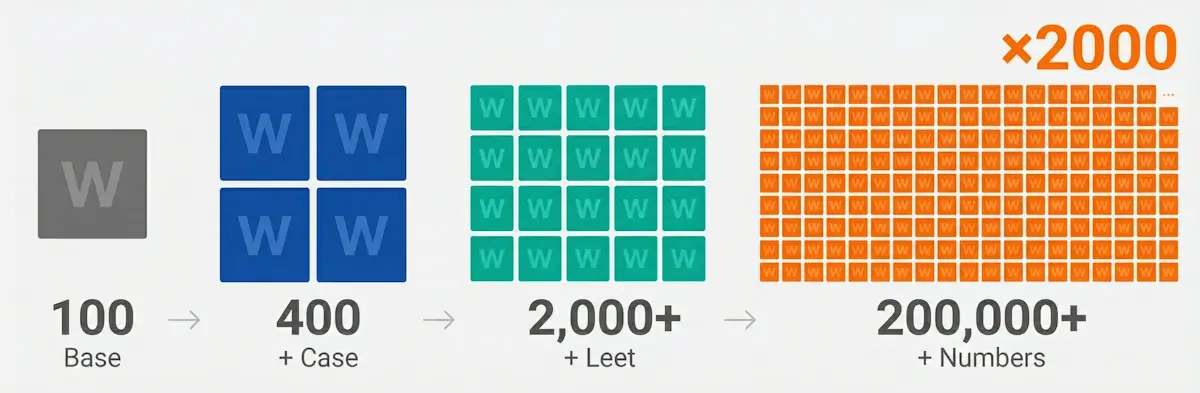

Mutations-Effektivität in Zahlen

- Wörterbuch mit 100 Wörtern → 100 Passwörter

- + Groß-/Kleinschreibungsregeln → 400 Passwörter

- + Leet-Speak → 2.000+ Passwörter

- + Zahlen (00–99) → 200.000+ Passwörter

Ergebnis: Erweiterung des Suchraums um das 2.000-fache oder mehr, ohne Vergrößerung des Wörterbuchs.

Die Regelsyntax von Passcovery ähnelt Hashcat und John the Ripper, hat aber einige Unterschiede. Beispielsweise bedeutet $w.c$x.l: Nimm ein Wort aus dem ersten

Wörterbuch mit Großbuchstaben am Anfang, füge ein Wort aus dem zweiten in Kleinbuchstaben hinzu. Die vollständige Liste finden Sie in der Hilfedokumentation jedes Passcovery-Programms; Hashcat-Nutzer

werden bekannte Muster wiedererkennen.

Wann ist Mutation effektiv – und wann nicht?

Mutation funktioniert, wenn Sie sich an die Struktur Ihres Passworts erinnern. Für zufällige Kombinationen wie 7xKnmQ2 ist sie nutzlos. Dafür ist ein Maskenangriff besser geeignet.

| ✅ Mutation ist effektiv | ❌ Mutation hilft nicht |

|---|---|

| Sie erinnern sich an die Basis: ein Wort, einen Namen oder ein Datum | Passwort aus einem Zufallsgenerator |

| Passwort folgt der Logik „Wort + Modifikation" | Sie haben nur „Masken-artige" Informationen über die mögliche Struktur |

| Sie kennen die Struktur: Wort-Zahlen-Symbol | Kurzes Passwort (4–6 Zeichen) – vollständiges Brute-Force ist einfacher |

| Sie haben Informationen über Gewohnheiten: Lieblingsteam, Geburtsdatum | Schnelles Format (ZIP, Office 97–2003) – Wörterbuchlesen kann langsamer sein als Brute-Force |

Denis Gladysh, Leiter von Passcovery:

„Erinnern Sie sich, dass Ihr Passwort auf Wörtern basierte? Erstellen Sie ein Wörterbuch mit möglichen Wörtern, und ein Mutationsangriff knackt es in Minuten. Bei Generator-Passwörtern wechseln Sie zu Masken- oder Brute-Force-Angriff. Das sind unterschiedliche Werkzeuge für unterschiedliche Aufgaben.

Ein Beispiel aus der Praxis: Wiederherstellung eines Apple iOS-Backup-Passworts mit einer ‚Wort-Zahlen-Wort'-Struktur. Der Nutzer

erinnerte sich an Fragmente (fre, frett, 2323, 2424), aber nicht an die genaue Kombination. Mutation prüfte 7.000 Varianten

und fand das Passwort in 10 Minuten. Vollständiges Brute-Force für ein Apple iOS-Backup hätte Jahrhunderte gedauert."

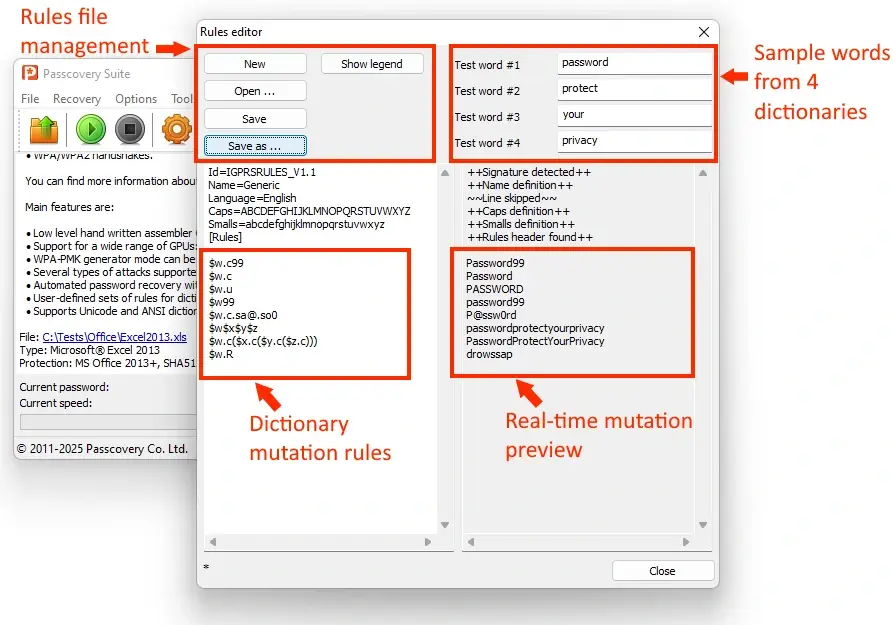

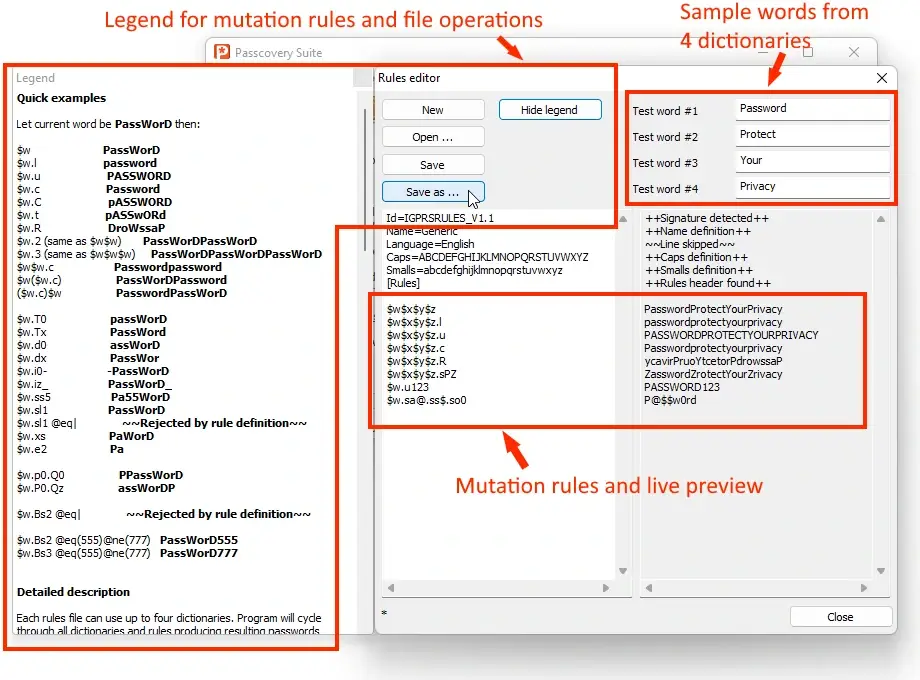

So erstellen Sie Mutationsregeln für Ihre Situation

Öffnen Sie den Regeleditor in Ihrem Passcovery-Programm, beschreiben Sie Transformationen mit Makros und testen Sie an Beispielwörtern. Das erfordert etwas Einrichtungszeit, aber gut ausgearbeitete Regeln sparen Ihnen Tage an Brute-Forcing.

Der Regeleditor ist ein visuelles Werkzeug: Geben Sie Testwörter ein, definieren Sie Regeln und sehen Sie sofort die Ergebnisse. Syntaxfehler werden erkannt, bevor Sie den Angriff starten.

Grundsyntax:

| Gruppe | Makro | Aktion |

|---|---|---|

| Wörterbücher | $w |

Wort aus dem ersten Wörterbuch |

$x |

Wort aus dem zweiten Wörterbuch | |

$y |

Wort aus dem dritten Wörterbuch | |

$z |

Wort aus dem vierten Wörterbuch | |

| Groß-/Kleinschreibung | .l |

Alle Buchstaben in Kleinbuchstaben |

.u |

Alle Buchstaben in Großbuchstaben | |

.c |

Ersten Buchstaben großschreiben, Rest kleinschreiben | |

| Transformationen | .R |

Wort umkehren (password → drowssap) |

.sXY |

Alle X durch Y ersetzen |

Denis Gladysh, Leiter von Passcovery:

„Beginnen Sie mit einfachen Regeln: Groß-/Kleinschreibung, Leet-Speak, Zahlen. Hat es nicht funktioniert? Erhöhen Sie die Komplexität. Übermäßige Mutation kann Millionen nutzloser Varianten erzeugen und Ihre Suche verlangsamen, anstatt sie zu beschleunigen."

Fertige Regeln für einige typische Szenarien:

$w.c– Wort mit großgeschriebenem ersten Buchstaben$w.u123– Wort in Großbuchstaben + „123" am Ende$w.sa@.se3.si1– Leet-Speak-Ersetzungen

Für komplexe Szenarien mit mehreren Wörterbuchkombinationen, automatisierter Multi-Datei-Prüfung und Angriffsketten für vergessene Passwörter nutzen Sie Automatisierung durch Angriffsskripte. Die vollständige Referenz für Modifikatoren und Operatoren finden Sie in der Dokumentation zur Makrosprachen-Syntax.

Wo Passwort-Mutation eingesetzt wird

Der regelbasierte Wörterbuchangriff mit Mutation ist in allen Passcovery-Produkten verfügbar:

- Passcovery Suite für Microsoft Office / OpenOffice / PDF / RAR / ZIP / TrueCrypt / Apple iOS / Blackberry OS / WPA/WPA2

- Accent OFFICE Password Recovery für Microsoft Office / OpenOffice / LibreOffice

- Accent PDF Password Recovery für Adobe PDF

- Accent RAR Password Recovery für RAR3 / RAR5

- Accent ZIP Password Recovery für Zip / WinZip AES

Alle Programme teilen dieselbe Benutzeroberfläche und identische Syntax für Mutationsregeln.

FAQ: Häufige Fragen zur Mutation

Das hängt vom Dateiformat ab. Klassisches ZIP – Milliarden/Sek., RAR5 – Tausende/Sek., Office 2016+ – Hunderte/Sek. Die Geschwindigkeit wird durch den Schutzalgorithmus bestimmt: Moderne Formate verwenden „langsame" KDFs, um sich gezielt gegen Brute-Forcing zu schützen.

Ja, bis zu 4 Wörterbücher gleichzeitig. Die Regel $w$x verkettet Wörter aus dem ersten und zweiten Wörterbuch. Nützlich für Passwörter wie „Vorname+Nachname",

„Wort+Jahr", „zwei Haustiernamen". Die Regel $w$x$y$z kombiniert Wörter aus allen vier Wörterbüchern.

Der Regeleditor in Passcovery-Programmen enthält Hinweise und eine sofortige Vorschau der erstellten Regeln. Regeln von Hashcat (best64, dive) können angepasst werden, da die Syntax ähnlich ist. Aber der beste Regelsatz ist einer, den Sie für Ihre spezifische Aufgabe erstellen. Analysieren Sie die Struktur Ihres vergessenen Passworts, erstellen Sie das richtige Wörterbuch, definieren Sie die richtigen Regeln.

Wenn alle Varianten getestet wurden, aber das Passwort nicht gefunden wurde. Es gibt zwei Möglichkeiten: Entweder ist das Wort nicht in Ihrem Wörterbuch, oder Ihre Regeln decken die benötigte Transformation nicht ab. Erweitern Sie Ihr Wörterbuch und Ihre Mutationsregeln, oder wechseln Sie zu Brute-Force mit einer Passwortmaske.

Laut Have I Been Pwned-Statistiken folgen die meisten Passwörter typischen Mustern – wenn Ihres nicht gefunden wurde, haben Sie wahrscheinlich nur nicht die richtige Vorlage verwendet. Aber es ist auch möglich, dass Ihr verlorenes Passwort wirklich einzigartig ist.

Neuigkeiten

Passcovery 25.04 zur Passwort-Wiederherstellung: Neugestaltung der Beschleunigung für Intel Arc, Unterstützung für AMD RDNA 4, Geschwindigkeitssteigerung für TrueCrypt.

Das April-Update bietet optimierte Beschleunigung für Intel Arc (A- und B-Serie) mit tiefer Architektur-Optimierung und verbesserter Multi-GPU-Leistung,

fügt Unterstützung für AMD RDNA 4-Architektur und die neuen 2025-Grafikkarten (AMD Radeon RX 9000 Serie) hinzu sowie erhebliche Geschwindigkeitsverbesserungen

bei der TrueCrypt-Passwortwiederherstellung über alle drei GPU-Marken hinweg.

+++28.04.25

Wissensbasis

How to Decrypt an Excel File Online When the Password Is Lost